Poznaj sztukę kryptologii i rozkoduj historię

Spis treści

Zapewne wydaje Ci się, że kryptologia to niezwykle skomplikowana i trudna dziedzina wiedzy. Masz absolutną rację. Zatem czy w ogóle warto uczyć się szyfrowania?

Żyjemy w czasach, w których kryptologia przeżywa swój największy rozwój i stała się wręcz niezbędna do naszego funkcjonowania. Warto poznać jej podstawy tak samo, jak wypada orientować się w historii, fizyce czy biologii. Szyfry to znakomita gimnastyka dla umysłu i dobry sposób na kreatywne spędzenie czasu. Warto pamiętać, że prezentowane sposoby ukrywania wiadomości mogą nam nadal posłużyć zgodnie ze swoim pierwotnym przeznaczeniem – do ukrywania tego, co niekoniecznie chcemy przekazać wprost.

Kryptologia, czyli co?

Kryptologia, która wbrew pozorom nie jest nauką o kryptach, to stosunkowo młoda dziedzina wiedzy. Samo pojęcie pojawiło się niewiele ponad sto lat temu. Przyczyna była prosta – szyfry i kody były do tej pory na tyle tajne, że nie stanowiły raczej zainteresowania teoretyków, ale praktyków. Kryptologia, w wielkim skrócie, jest nauką o sposobach utajniania wiadomości.

Ta potrzeba istniała w człowieku od zarania dziejów. Choć niemal każdy z nas deklaruje się jako osoba szczera, to jednak z jakiejś niewyjaśnionej przyczyny są rzeczy, które chcemy adresować tylko do wybranych osób. Nie mamy ochoty, aby wszyscy znali nasze zarobki czy stan konta, ale też przygotowując niespodziankę dla ukochanej osoby, zależy nam na dyskrecji. Kryptologia chroni nasze oszczędności, rozmowy telefoniczne, e-maile czy umożliwia zeskanowanie kodu kreskowego podczas zakupów. Działa też na niższym poziomie – porozumiewawcze mrugnięcia okiem pozwalają wygrać w niejednej grze karcianej, podobnie użycie języka obcego, którego nie zna nasz przełożony, może nam dać chwilę satysfakcji w postaci krytyki jego kolejnego „świetnego” pomysłu.

Kryptologię możemy podzielić na dwie wzajemnie ze sobą powiązane dziedziny:

- kryptografię, która tworzy sposoby utajniania wiadomości

- kryptoanalizę, której zadaniem jest ich rozwikłanie.

Pierwsza z dziedzin tworzy zasady tajnego porozumiewania się, czyli mówi nam o tym, jak prawidłowo zbudować komunikat oraz w jaki sposób prawidłowo go odebrać.

Kryptoanaliza przygląda się temu procesowi, analizuje go, a gdy zbierze już wystarczającą ilość informacji, przystępuje do ataku, czyli „włamuje się” do utajnionej wiadomości.

Jak ukryć wiadomość przed niepożądanymi oczami?

Wyróżniamy kilka sposobów ukrywania wiadomości: steganografię, szyfry i kody.

Pierwsza z metod stawia nacisk na ukrycie samego faktu przesyłania komunikatu. Sam tekst wiadomości może być jawny, ale ważniejsze jest, aby sposób jego przekazania był niewidoczny dla osób trzecich. Steganografia sięga m.in. po takie środki jak atramenty sympatyczne, zwane potocznie „niewidzialnymi”. Zapisaną nimi treść możemy poznać dopiero po spełnieniu określonych warunków (np. zastosowaniu wysokiej temperatury lub substancji chemicznej, której reakcja z atramentem doprowadzi do „wywołania” koloru).

Szyfry i kody działają na trochę innej zasadzie. Zasadniczo nie ukrywają aktu komunikacji – wiadomość może pojawić się w widocznym miejscu, np. w transmisji radiowej lub na ekranie komputera. Zadaniem tych metod jest sprawienie, aby mimo swojej widoczności przekaz nie był zrozumiały dla postronnego widza.

Szyfry posługują się wszelkimi znakami, jakich używamy w komunikacji – literami, liczbami, symbolami. Za ich pomocą w procesie nazywanym szyfrowaniem tekst jawny zostaje przekształcony w szyfrogram. Przekształcanie szyfrogramu z powrotem na zrozumiały komunikat nazywamy deszyfrowaniem lub odszyfrowaniem.

Szyfry w znacznej mierze bazują na algorytmie, który przypomina trochę kuchenny przepis. Jeśli w dobrej kolejności zastosujemy odpowiednie składniki, nasz szyfrogram powinien być pięknie wypieczony. Innymi słowy – wystarczy znać zasadę działania szyfru, aby za jego pomocą tworzyć skomplikowane treści.

Klasyfikacja szyfrów

Istnieje wiele sposobów klasyfikacji szyfrów – za najważniejsze rodzaje algorytmów należy uznać szyfry podstawieniowe (zamieniające poszczególne znaki komunikatu na inne) i przestawieniowe (zamieniające znaki miejscami).

Zdecydowana większość z nich będzie także wymagała czegoś takiego jak klucz. Pomaga on w bezpiecznym „zamykaniu” i „otwieraniu” szyfrogramów. Analogia do drzwi jest nieprzypadkowa, zwłaszcza jeśli uświadomimy sobie, że stoją przed nimi też kryptoanalitycy, który będą próbowali klucz podrobić lub wykraść.

W odróżnieniu od szyfrów kody stawiają większy nacisk na tworzenie nie tyle tajnego systemu znaków podobnego do alfabetu, co raczej na budowanie tajnego języka. Ta metoda kryptograficzna bazuje na umowie, w której zakładamy, że dane terminy i znaki mają takie, a nie inne znaczenie. Kodem jest każdy język, zwłaszcza branżowy. Analogicznie do szyfrów tekst możemy kodować i odkodowywać. Przydatne w tym są książki kodowe, czyli kryptologiczny odpowiednik słownika języka obcego.

W praktyce postawienie wyraźnej granicy między steganografią, szyframi i kodami jest trudne, gdyż elementy te bardzo często wzajemnie się przenikają. Wiele sposobów utajniania wiadomości korzysta ze wszystkich trzech technik.

Dysk Jeffersona. Ostatnia mechaniczna maszyna szyfrująca

Prezydenci Stanów Zjednoczonych zrzucają bomby atomowe, występują w westernach, grają na saksofonie. Chyba nikt nie będzie więc zdziwiony, że jednemu z nich udało się wymyślić bardzo ciekawą maszynę szyfrującą, która w nieco zmienionej formie używana była jeszcze podczas II wojny światowej.

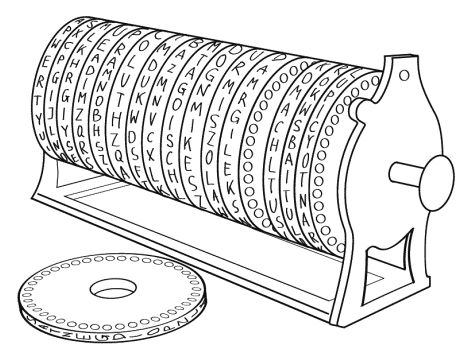

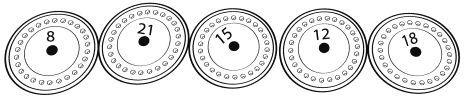

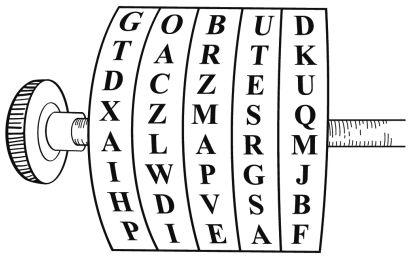

Mowa tutaj o Thomasie Jeffersonie. Swój wynalazek stworzył on jeszcze przed objęciem urzędu, a więc datuje się go na koniec XVIII wieku. Stanowił on jedną z ostatnich powszechnie wykorzystywanych w różnych wariantach prostych mechanicznych maszyn szyfrujących. Nasz bohater zbudował nieskompilowany mechanizm, nazywany cylindrem, złożony z kilkudziesięciu krążków umieszczonych na wspólnej, łatwej do wyjęcia osi. Każdy z krążków posiadał na sobie 26-literowy alfabet o niepowtarzalnym układzie liter. Poza tym każdy dysk posiadał swój numer.

Szyfrant rozpoczynał swoją pracę od przygotowania „maszyny” zgodnie z obowiązującą w danym dniu procedurą. W praktyce oznaczało to ułożenie dysków zgodnie z poleceniem oficera. Jeśli w danym dniu zakładano, że pierwsza litera szyfrogramu będzie szyfrowana dyskiem nr 7, druga – nr 20, a trzecia – nr 13, to w takiej kolejności szyfrant „nadziewał” je na oś. Oczywiście odbiorca wiadomości przygotowywał swoje urządzenie w podobny sposób.

Teraz, przesuwając dyski względem siebie, szyfrant układał tekst jawny. Aby przypadkiem elementy nie ulegały przesunięciu, stabilizowano je za pomocą metalowej szpili, którą przewlekano przez jeden z 26 otworów znajdujących się w dysku.

Kolejnym krokiem było przepisanie jednej z 25 linii, które powstały powyżej lub poniżej tekstu jawnego. To już gotowy szyfrogram, który możemy nadać do odbiorcy.

Jak wyglądał odczyt? Zadaniem odbiorcy było ułożenie dysków w tej samej kolejności oraz ułożenie szyfrogramu. Teraz wystarczyło już tylko przejrzeć 25 powstałych linii, aby odnaleźć wśród nich tekst jawny.

Szyfr ten w swoim czasie uchodził za dość bezpieczny. Istniały jednak pewne niedogodności. Proces szyfrowania był długotrwały, a ilość ukrywanego tekstu była stosunkowo nieduża. Produkcja dysków też nastręczała pewnych problemów, pomijając, że zawsze istniało ryzyko, że gotowe urządzenie wpadnie w ręce wroga – poznanie alfabetów szyfrowych wymagało zmian w całej sieci łączności. Co ciekawe, szyfru Jeffersona w zmodyfikowanej formie używano jednak jeszcze w czasie drugiej wojny światowej, choć dla poślednich zadań.

Szyfr paskowy

Można tworzyć skomplikowane i piękne urządzenia? Można. Zawsze jednak przegrają one ze swoimi budżetowymi odpowiednikami.

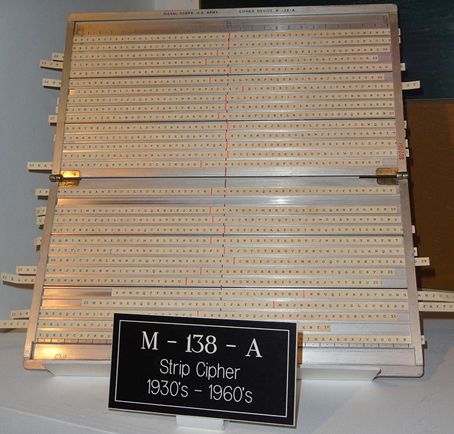

Szyfr paskowy stanowił tańszą wersję pomysłu Jeffersona. Zamiast odlewni metalu wystarczą nam nożyczki i karta papieru. Jakby nie patrzeć – wychodzi taniej.

Zobaczmy, że aby uzyskać efekt podobny do cylindra Jeffersona, możemy po prostu „rozwinąć” dyski, tworząc kilkanaście pasków zawierających 26 różnych alfabetów. Aby praca była wygodniejsza i imitowała zachowanie dysku, każdy z alfabetów na pasku dublowano. W celu ułatwienia sobie pracy stosowano odpowiednie ramki ułatwiające prawidłowe układanie pasków.

Żywotność tego systemu była dość długa. Różne wariacje na jego temat funkcjonowały jeszcze w czasie zimnej wojny. Ot, czasem szpieg musi działać bez prądu.

Kryptologia a współczesność

Choć pierwsze maszyny szyfrujące zdają się być dość prymitywne, to jednak znacząco ułatwiały pracę kryptologów. Prawdziwy przełom nastąpił jednak dopiero w XX wieku, gdy w kilku niezależnych od siebie ośrodkach opracowano maszyny wirnikowe, mogące w prosty sposób budować niezwykle skomplikowane szyfry. Klasyczna kryptologia nadal jednak odgrywała swoją rolę. Kres jej popularności położyły dopiero szyfry generowane przez komputery. Jednak to już temat na zupełnie inny artykuł…

Fragmenty pochodzą z książki "Mała księga wielkich szyfrów", Dominik Robakowski, Helion 2023

Zobacz nasze propozycje

-

-

książka

-

ebook

(23,40 zł najniższa cena z 30 dni)

24.18 zł

39.00 zł (-38%) -