Typowa sieć LAN odseparowana jest od bezpośredniego połączenia z internetem, tzn. w samej sieci LAN używana jest prywatna adresacja IP — z tzw. puli „nieroutowalnej” (10.x.x.z, 172.16.x.y, 192.168.x.y). W punkcie styku pomiędzy operatorem (ISP) a siecią firmową działa jakiś router (mniejsza o to, czy programowy, czy sprzętowy). Router ten pełni de facto dwie funkcje — umożliwia dostęp do internetu komputerom w sieci LAN (poprzez realizację NAT/PAT) oraz ukrywa je jednocześnie przed bezpośrednim dostępem z całego świata.

Dobrze — skoro komputery w sieci LAN nie są w żaden sposób „osiągalne” (widoczne) bezpośrednio z internetu, co przecież są bezpieczne? Być może kiedyś powyższe stwierdzenie było w pewnym sensie prawdziwe (choć nigdy w 100%), ale już dawno tak nie jest. Postaram się to wytłumaczyć w następnych akapitach.

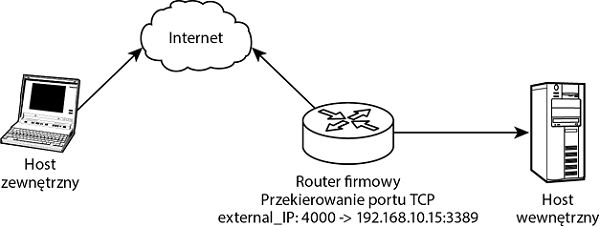

Normalnie aby uzyskać — nazwijmy to — „legalny” zdalny dostęp do komputera znajdującego się w sieci wewnętrznej, należy albo przekierować port na routerze do konkretnej usługi (np. zdalnego pulpitu — port TCP 3389), albo zestawić połączenie VPN z firmą. W obu przypadkach potrzebne są zarówno wola, jak i działanie administratora (patrz rysunek 1.1).

Rysunek 1.1. Zdalny dostęp skonfigurowany na żądanie przez administratora sieci

Co się jednak stanie w przypadku, gdy zdalny dostęp zostanie zainicjowany (przez specjalne oprogramowanie) bezpośrednio z komputera w sieci wewnętrznej? Żeby daleko nie szukać podam najpopularniejszy przykład — użytkownik ściąga i uruchamia program typu TeamViewer lub LogeMeIn. Program ten inicjuje połączenie z serwerem TeamViewer i otrzymuje swój unikalny ID, który następnie należy podać w programie klienckim. W momencie podania poprawnego identyfikatora i hasła tworzony jest tunel TCP pomiędzy komputerem klienckim a hostem wewnętrznym — oczywiście bez wiedzy administratora sieci LAN (patrz rysunek 1.2).

Rysunek 1.2. Połączenie tunelowe inicjowane przez hosta wewnętrznego

Mamy tutaj typowe połączenie tunelowe zestawione bez wiedzy i kontroli administratora. Pal licho, gdy tunel został zestawiony przez pracownika w celu legalnej zdalnej pracy. Znacznie gorsze jest to, że na podobnej zasadzie działają programy szpiegowskie i wirusy umożliwiające przejęcie kontroli nad całym komputerem i siecią LAN. Z tą tylko różnicą, że programy szpiegowskie najczęściej są niewidoczne dla użytkownika zainfekowanego komputera. Włamywacz może zdalnie pracować na komputerze firmowym równolegle z prawowitym użytkownikiem (poprzez wystawioną konsolę/pulpit).

Drugą istotną różnicą, jaka występuje pomiędzy wirusami a powszechnie znanymi programami typu TeamViewer lub LogMeIn, jest to, że te drugie można w miarę prosto zablokować (choć i z tym bywa różnie, gdy nie ma się odpowiednich narzędzi). Istnieją bowiem sygnatury połączeń, pule adresowe lub wpisy DNS, które należy zablokować, aby uniemożliwić działanie wyżej wspomnianych programów. W przypadku programów typu malware jesteśmy w tej sytuacji zdani tylko na zadziałanie programu antywirusowego. A z nimi bywa różnie.

Zanim przejdę do opisu rozwiązań, jeszcze tytułem wstępu przedstawię kilka bardziej wyrafinowanych możliwości przetunelowania się „na zewnątrz”.

Bezpieczeństwo sieci firmowej. Kontrola ruchu wychodzącego 🔐

Niniejsza książka w dużej części porusza temat kontroli ruchu wychodzącego komputerów w firmowej sieci LAN. Blokada — lub przynajmniej kontrola nad tym ruchem — jest warunkiem efektywnego zabezpieczenia sieci firmowej przed niepowołanym dostępem z zewnątrz, a także przed nieautoryzowanym pobieraniem plików i innej szkodliwej treści z sieci.

W książce Autor przedstawia kilka koncepcji filtracji połączeń wychodzących, dzięki którym odzyskasz kontrolę nad poczynaniami użytkowników i zabezpieczysz sieć przed niepowołanym dostępem z zewnątrz! 💪

O Autorze:

Marek Serafin - pasjonat systemów uniksowych, z wykształcenia inżynier informatyk. Wieloletni administrator serwerów i sieci komputerowych. Autor bestsellerowej książki Sieci VPN. Zdalna praca i bezpieczeństwo danych, cenionej przede wszystkim za zwięzłość i praktyczne podejście do tematu.