W VI w. p.n.e. Sun Tzu powiedział:

„Jeśli znasz siebie i swego wroga, przetrwasz pomyślnie sto bitew.

Jeśli nie poznasz swego wroga, lecz poznasz siebie, jedną bitwę wygrasz, a drugą przegrasz. Jeśli nie poznasz ni siebie, ni wroga, każda potyczka będzie dla ciebie zagrożeniem”

Ten cytat wciąż ma zastosowanie do cyberstrategii i wyjaśnia, dlaczego tak ważne jest zrozumienie zarówno swojej firmy, jak i zagrożeń, jakie stwarzają dla niej cyberprzestępcy — będzie to stanowić podstawę silnej cyberstrategii, która pomoże chronić Twoją firmę przed atakiem.

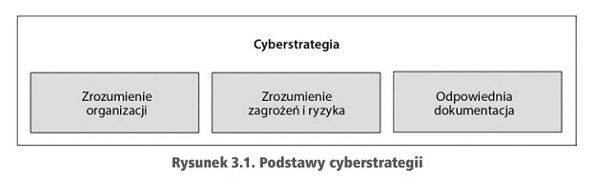

Do zbudowania cyberstrategii będziesz potrzebować trzech głównych filarów, dzięki którym utworzysz solidne fundamenty. Pokazaliśmy to na rysunku 3.1.

Te trzy komponenty mają kluczowe znaczenie dla zrozumienia, co zapewnia skuteczność cyberstrategii.

1. Zrozumienie organizacji

Im więcej wiesz o swojej firmie, tym lepiej możesz ją zabezpieczyć. Bardzo ważne jest, aby poznać cele i zadania swojej organizacji, ludzi, z którymi się pracuje, branżę i jej aktualne trendy, a także ryzyko, jakie grozi firmie, oraz jej apetyt na ryzyko i najcenniejsze aktywa. Posiadanie kompletnego spisu aktywów jest niezbędne do ustalenia priorytetów planów strategicznych na podstawie ryzyka i wpływu ataku na te aktywa. Wszystko, co robimy, musi odzwierciedlać wymagania biznesowe zatwierdzone przez kierownictwo wyższego szczebla.

2. Zrozumienie zagrożeń i ryzyka

Nie jest łatwo zdefiniować ryzyko, ponieważ słowo „ryzyko” jest używane na wiele różnych sposobów. Chociaż istnieje wiele definicji tego terminu, norma ISO 31000 definiuje ryzyko jako „wpływ niepewności na cele”, gdzie wpływ określa pozytywne lub negatywne odchylenie od stanu oczekiwanego. W tym przypadku posłużymy się definicją ryzyka z normy ISO.

Słowo „ryzyko” łączy w sobie trzy elementy: zaczyna od potencjalnego zdarzenia, a następnie łączy jego prawdopodobieństwo z jego potencjalną dotkliwością. W wielu szkoleniach na temat zarządzania ryzykiem ryzyko jest definiowane następująco (zobacz rysunek 3.2):

Ryzyko (potencjalna strata) = zagrożenie · podatność · aktywa

Trzeba zrozumieć, że nie do wszystkich zagrożeń warto stosować środki zaradcze. Jeśli środki zaradcze będą kosztowniejsze niż wdrożenie albo ryzyko nie będzie poważne, może ono zostać zaakceptowane.

3. Odpowiednia dokumentacja

Dokumentacja działa jako rodzaj normalizacji różnych procesów, która zapewnia, że wszyscy w organizacji pracują w ten sam sposób i dążą do tego samego wyniku. Jest to kluczowy aspekt każdej strategii i odgrywa szczególnie ważną rolę, jeśli chodzi o zapewnienie ciągłości działania firmy. Dokumentowanie planu cyberstrategii zapewni wydajność, spójność i spokój ducha wszystkim zaangażowanym stronom. Dokumentacja nie powinna być jednak traktowana jako działanie jednorazowe, ponieważ nawet po spisaniu planu cyberstrategii nadal będzie wymagała aktualizowania w celu odzwierciedlania zmian w krajobrazie cyberbezpieczeństwa.

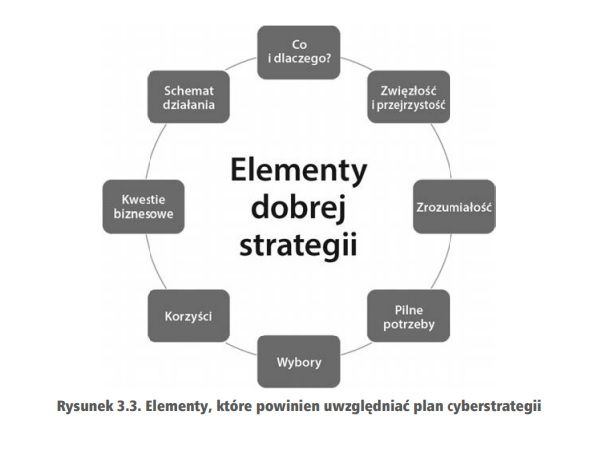

Na rysunku 3.3 pokazaliśmy przykład tego, co powinna uwzględniać dobra dokumentacja cyberstrategii.

Możemy podsumować, że cyberstrategia to plan zarządzania ryzykiem bezpieczeństwa organizacyjnego zgodnie z firmową definicją tolerancji ryzyka z zamiarem realizacji celów biznesowych i organizacyjnych. Cyberstrategia powinna być w pełni zgodna ze strategią biznesową, a także z czynnikami i celami biznesowymi. Po zapewnieniu tej zgodności można budować aspekty techniczne i zwiększać poziom bezpieczeństwa cyberstrategii w cyberprzestrzeni. Omówimy te aspekty dalej w rozdziale, ale teraz, gdy znasz już podstawy opracowywania cyberstrategii, poświęćmy chwilę na omówienie korzyści, jakie przynosi jej wdrożenie.

Dlaczego trzeba budować cyberstrategię?

Jak już wiesz firma musi przemyśleć swoją politykę bezpieczeństwa i dostosować ją do obecnych warunków. Tutaj przewagę można zyskać dzięki połączeniu taktyk defensywnych z ofensywnymi 🗡️🛡️ W jaki sposób je odpowiednio połączyć?

Pomoże w tym lektura najnowszej książki "Cyberbezpieczeństwo - strategie ataku i obrony. Jak osiągnąć najwyższy możliwy stan zabezpieczeń systemu informatycznego. Wydanie III".

Dzięki książce:

🔴 zdobędziesz aktualne informacje o kluczowych aspektach oceny zagrożeń i stanu systemu bezpieczeństwa, a także o zasadach utrzymywania właściwego stanu zabezpieczeń.

🔴 dowiesz się także, jak powinien wyglądać proces reagowania na incydenty.

🔴 zapoznasz się z taktykami zespołu czerwonego oraz zespołu niebieskiego, a także z zasadami ich współdziałania.

Ta książka pozwoli Ci na ustalenie, jakich mechanizmów kontroli bezpieczeństwa potrzebujesz, jak je wdrożyć, a także jak przeprowadzać poszczególne etapy procesu reagowania na incydenty!